Google Görsellerden TikTok Linkine Tıklamak ve Twitter Hesabının Ele Geçirilmesi: Ne Oldu?

Platformumuzdaki en çok okunan ve popüler makaleleri görmek için Trendler bölümüne geçebilirsiniz.

Bir kullanıcının Google Görseller üzerinden TikTok bağlantısına tıklaması sonucu karşılaştığı durum, internet güvenliği açısından önemli bir örnek teşkil ediyor. Kullanıcı, TikTok sitesi yerine şüpheli bir web sitesine yönlendirilmiş ve kısa süre sonra Twitter hesabına yetkisiz bir giriş denemesi gerçekleşmiş. Twitter, bu şüpheli girişimi algılayarak kullanıcıyı bilgilendirmiş ve kullanıcı şifresini değiştirmiş. Bu olay, oturum çalma (token/cookie hırsızlığı) gibi teknik bir güvenlik açığının varlığına işaret ediyor.

Oturum Çalma (Token/Cookie Hırsızlığı) Nedir?

Web siteleri, kullanıcıların oturumlarını yönetmek için "token" veya "cookie" adı verilen oturum bilgilerini kullanır. Bu bilgiler, kullanıcının kimlik doğrulamasını sağlar ve kullanıcı adı ile şifre tekrar girilmeden hesabın aktif kalmasını mümkün kılar. Ancak bu oturum bilgileri kötü niyetli kişiler tarafından ele geçirildiğinde, saldırganlar kullanıcı adı ve şifre bilmeden hesabı ele geçirebilir.

Tokenlar, web sitesine kullanıcının zaten giriş yapmış olduğunu bildiren dijital anahtarlardır. Bu nedenle ele geçirilmesi durumunda, saldırganlar doğrudan hesaba erişebilir.

Ayrıca Bakınız

Olayda Ne Olmuş Olabilir?

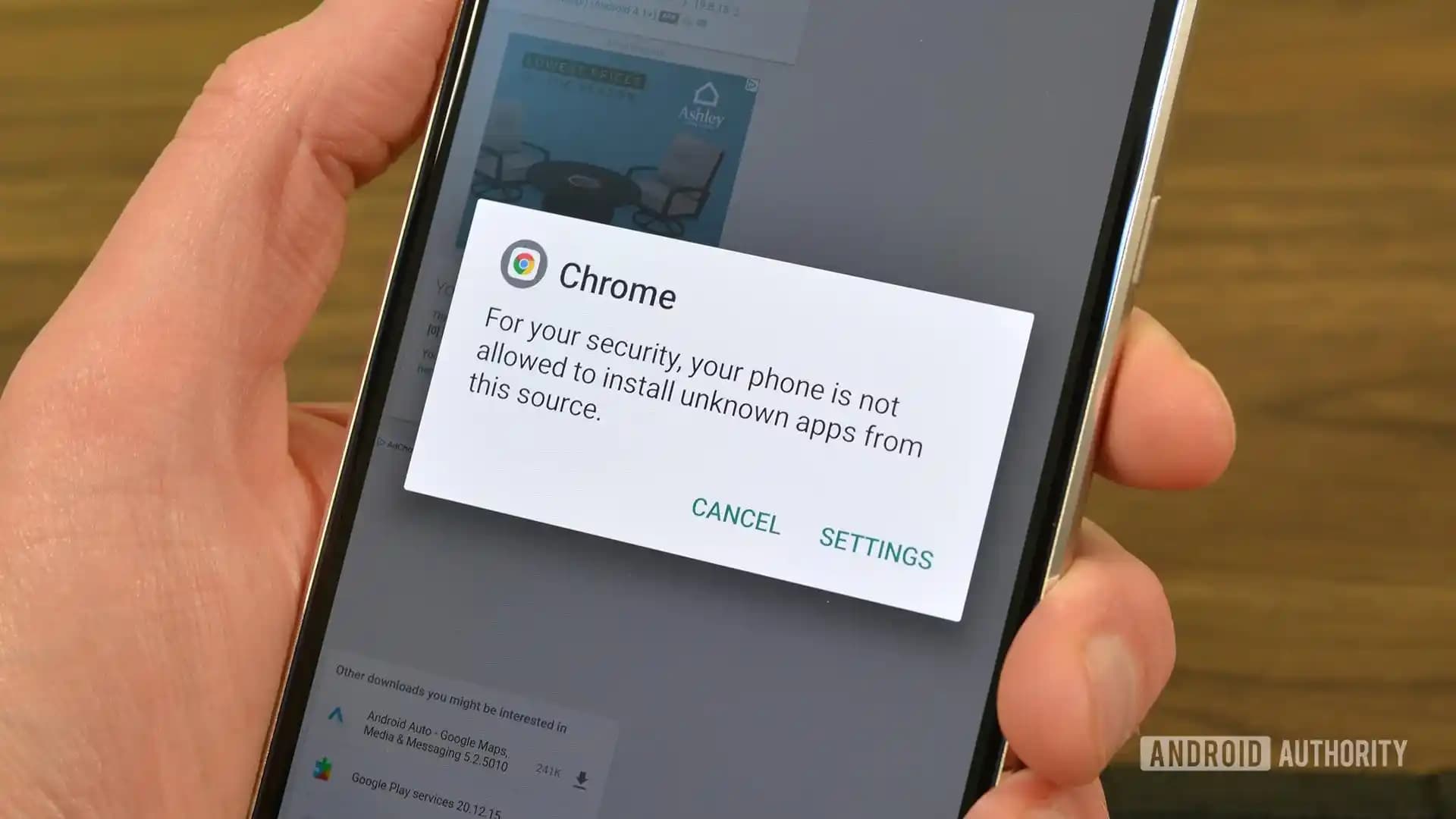

Kullanıcının TikTok olarak düşündüğü bağlantı, aslında sahte ve şüpheli bir web sitesine yönlendirmiştir. Bu tür sahte siteler, kullanıcıların oturum bilgilerini çalmak için tasarlanmış olabilir. Kullanıcı siteyi tam olarak görüntüleyemeden çıkmış olsa da, sitenin arka planda tarayıcıdaki oturum bilgilerini ele geçirmiş olması mümkündür.

Bazı yorumlarda, kullanıcının herhangi bir dosya indirmediği veya çalıştırmadığı belirtilmiş, bu da saldırının doğrudan linke tıklama yoluyla gerçekleşmiş olabileceğini düşündürmektedir. Ancak, bu tür saldırılar oldukça nadirdir ve genellikle daha karmaşık yöntemler gerektirir.

Neden Sadece Bir Twitter Hesabı Etkilendi?

Kullanıcının birden fazla Twitter hesabı bulunmasına rağmen, sadece bir hesabın ele geçirilmiş olması, oturum bilgilerinin sadece o hesaba ait tokenların çalındığını gösterir. Her hesap için farklı oturum bilgileri bulunur ve saldırganın sadece bir hesaba ait tokenları ele geçirmiş olması muhtemeldir.

Güvenlik Önlemleri

Tüm Oturumları Kapatmak: Hesabınızda oturum açmış tüm cihazlardan çıkış yapmanız gerekir. Twitter ve diğer platformlarda bu işlem genellikle hesap ayarları altında "Tüm cihazlardan çıkış yap" seçeneği ile yapılabilir.

Şifre Değişikliği: Özellikle aynı şifreyi birden fazla platformda kullandıysanız, tüm bu platformlarda şifrelerinizi değiştirmeniz önemlidir.

Şüpheli Linklere Dikkat: Google Görseller gibi platformlarda çıkan bağlantılar bazen sahte veya kötü amaçlı olabilir. Bu nedenle, özellikle bilinmeyen veya şüpheli görünen sitelere tıklamaktan kaçınmak gerekir.

İki Faktörlü Kimlik Doğrulama (2FA): Hesaplarınızda 2FA kullanmak, şifreniz ele geçirilse bile hesabınızın korunmasına yardımcı olur.

Sonuç

Bu olay, kullanıcıların internet üzerindeki linklere karşı dikkatli olmaları gerektiğini, oturum bilgilerinin çalınmasının ciddi güvenlik riskleri doğurabileceğini gösteriyor. Oturum çalma saldırıları, kullanıcı adı ve şifre bilgisi olmadan hesapların ele geçirilmesine olanak tanır. Bu nedenle, kullanıcıların düzenli olarak şifrelerini değiştirmeleri, oturumlarını yönetmeleri ve güvenlik önlemlerini artırmaları gerekir.