iPhone ve Android Güvenliği: Karşılaştırmalı Bir İnceleme

Platformumuzdaki en çok okunan ve popüler makaleleri görmek için Trendler bölümüne geçebilirsiniz.

Akıllı telefon kullanıcıları için güvenlik, cihaz tercihini etkileyen önemli bir faktördür. iPhone ve Android platformları, güvenlik konusunda farklı yaklaşımlar benimsemektedir ve bu farklar kullanıcı deneyimini doğrudan etkiler.

Apple ve Android Güvenlik Modelleri

Apple, güvenliği şirket tarafından yönetilen kapalı bir ekosistem olarak sunar. Bu yaklaşım, uygulamaların yalnızca App Store üzerinden yüklenebilmesini ve sıkı denetimlere tabi olmasını sağlar. Bu sayede, kötü amaçlı yazılım riski azaltılır ve kullanıcıların cihazlarını daha güvenli kullanmaları sağlanır.

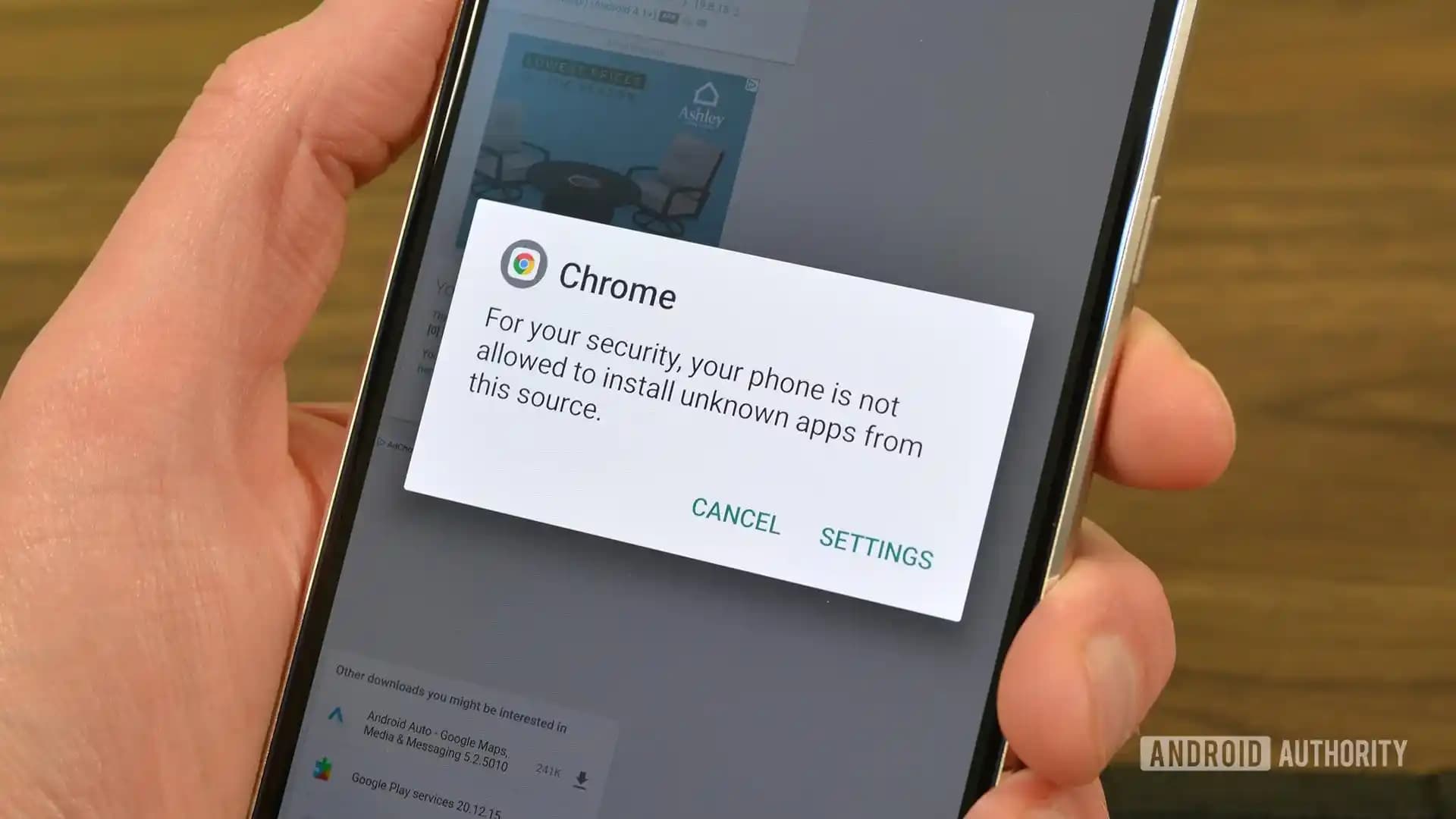

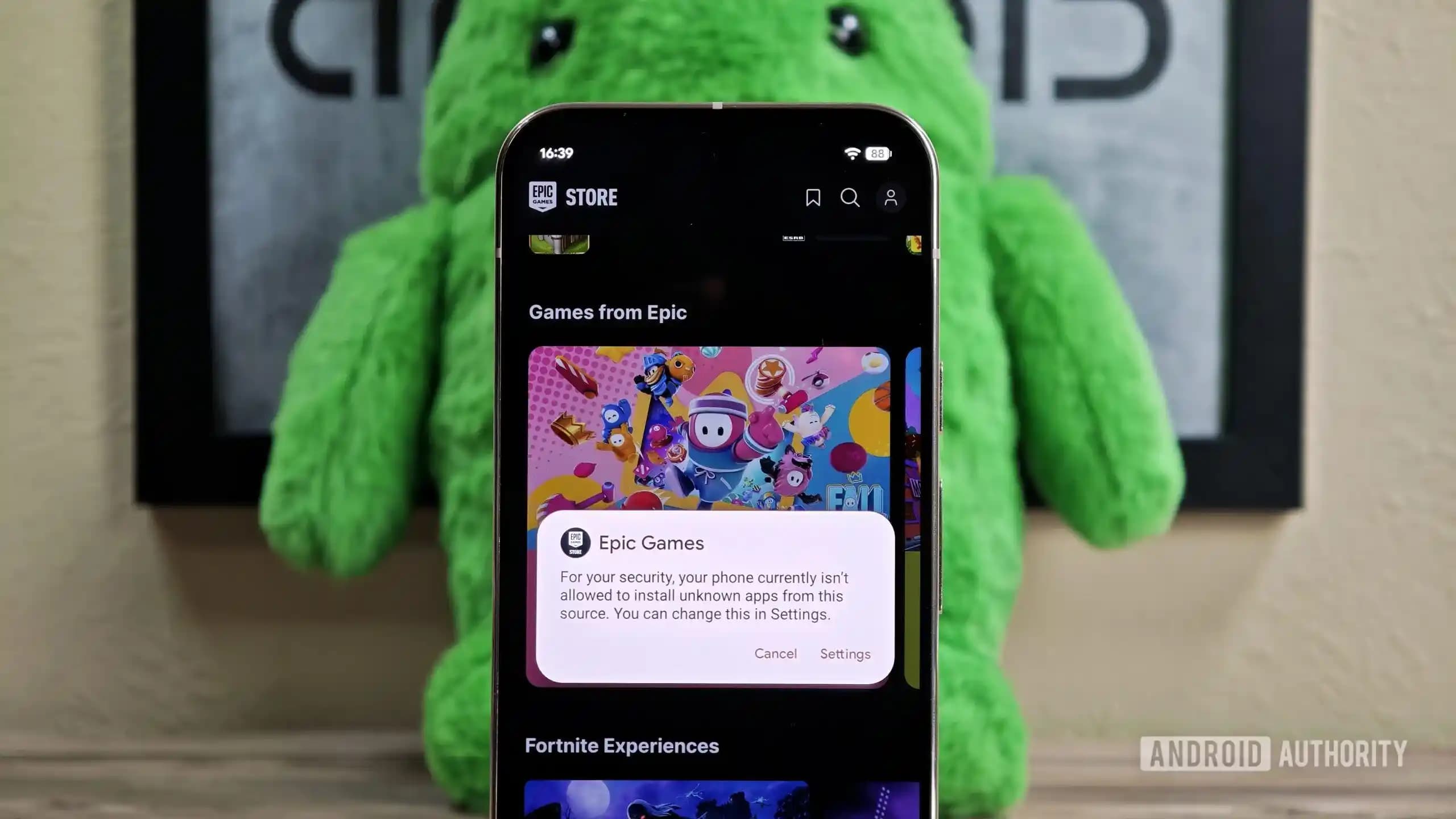

Android ise kullanıcı tarafından yönetilen daha açık bir sistemdir. Google Play Store dışından uygulama yükleme (sideloading) imkanı vardır ve bu durum, özellikle deneyimsiz kullanıcılar için risk oluşturabilir. Android cihazlarda kullanıcıların uygulama izinlerini yönetmesi ve bilinçli davranması güvenlik açısından kritik öneme sahiptir.

Ayrıca Bakınız

Güvenlik Açısından Temel Farklar

Uygulama İzinleri: iOS, uygulama izinlerini tek bir anahtar üzerinden yönetme imkanı sunarken, Android uygulamalar genellikle sürekli olarak konum, veri gibi izinleri talep edebilir.

Kötü Amaçlı Yazılım Riski: Android platformunda Google Play Store'da zaman zaman zararlı uygulamalar tespit edilmekte ve kaldırılmaktadır. Ancak, bu durum iOS App Store için de tamamen geçerli değildir; her iki platformda da güvenlik açıkları zaman zaman ortaya çıkmaktadır.

Sistem Güncellemeleri: Apple cihazları için güncellemeler doğrudan Apple tarafından sağlanır ve tüm uyumlu cihazlara eş zamanlı olarak ulaşır. Android cihazlarda ise güncellemeler üretici ve operatör bazında farklılık gösterebilir, bu da güvenlik yamalarının gecikmesine neden olabilir.

Kullanıcı Davranışlarının Rolü

Her iki platformda da güvenlik, büyük ölçüde kullanıcıların davranışlarına bağlıdır. Bilinçsiz uygulama yükleme, şüpheli bağlantılara tıklama veya kişisel bilgilerin sosyal medya ve diğer platformlarda kontrolsüz paylaşımı, cihaz güvenliğini tehlikeye atar.

Örneğin, Android kullanıcıları "apk" dosyalarını bilinçsizce yüklediğinde veya güvenilmeyen kaynaklardan uygulama indirdiğinde cihazları risk altına girebilir. iOS kullanıcıları ise genellikle App Store dışından uygulama yükleyemedikleri için bu tür risklerle daha az karşılaşır.

Samsung ve Diğer Android Cihazlar

Samsung gibi büyük üreticiler, cihazlarına Knox gibi donanım ve yazılım tabanlı güvenlik çözümleri entegre eder. Bu sistemler, cihazın internet ve üçüncü taraf erişimlerine karşı ek koruma sağlar. Ancak, Samsung cihazlarda da önceden yüklenmiş uygulamalar (bloatware) ve Google servislerinin yoğun kullanımı, kullanıcıların veri gizliliği konusunda endişe duymasına neden olabilir.

Özel Güvenlik Çözümleri ve Alternatifler

Bazı kullanıcılar, Android cihazlarında Google servislerini kaldırarak (degoogled Android) ve güvenlik odaklı özel ROM'lar (örneğin GrapheneOS) kullanarak daha yüksek güvenlik sağlarlar. Bu tür çözümler teknik bilgi gerektirir ve genel kullanıcı kitlesi için uygun olmayabilir.

Sonuç Değerlendirmesi

iPhone: Daha kapalı ve kontrollü bir ekosistem sunar, uygulama izinleri ve güncellemeler merkezi olarak yönetilir. Bu durum, özellikle teknolojiye aşina olmayan veya daha basit bir deneyim isteyen kullanıcılar için avantaj sağlar.

Android: Daha açık ve esnek bir sistemdir, kullanıcıya daha fazla kontrol imkanı verir ancak bu durum, kullanıcı hatalarına karşı daha savunmasız olabilir.

Her iki platform da temel güvenlik önlemlerini sağlamaktadır. Ancak, kullanıcıların bilinçli olması, şüpheli uygulamalardan kaçınması ve güncellemeleri düzenli yapması güvenliğin anahtarıdır. Telefonun kendisinden çok, kullanıcı davranışları ve çevrimiçi veri yönetimi güvenliği belirler.

"Güvenlik, sadece cihazın teknik özellikleriyle değil, kullanıcıların bilinçli davranışlarıyla sağlanır."

Bu nedenle, cihaz seçimi yaparken sadece marka veya işletim sistemi değil, kullanım alışkanlıkları ve teknik bilgi de göz önünde bulundurulmalıdır.